Диплом: Обеспечение информационной безопасности в сетях IP

Диплом: Обеспечение информационной безопасности в сетях IP

Грузинский Технический Университет

Ф А К У Л Ь Т Е Т С В Я З И

Завершающая работа (проект) образовательной программы телекоммуникаций

Обеспечение информационной безопасности в сетях IP

Работа выполнена на кафедре систем комутации и телекоммуникационных сетей с

целью получения степени бакалавра техники и телекоммуникации в направлении

Инфотелекоммуникации.

Студент: Хавтаси Нино

Руководитель: Цквитинидзе Ия

Тема закончена и

допущена для защиты

кафедра №92 д.т.н

Заведующий кафедрой

Проф. Д.Л. Беридзе ________________ (Дж. Беридзе)

“ “ июня 2004 г.

Тбилиси

2004 г.

Введение

Угрозы информационной безопасности и необходимость защиты информации

В наше время главной ценностью на планете считается информация, следовательно

её, как и всякую другую ценность, человек старается сохранить от посторонних

рук и глаз. А так как сейчас уже 21 век, и понятие информации неразрывно

связано с компьютерными технологиями, системами и сетями связи, то становится

очевидной важность вопроса защиты информации в них. Изобретение компьютера и

дальнейшее бурное развитие информационных технологий во второй половине 20

века сделали проблему защиты информации настолько актуальной и острой,

насколько актуальна сегодня информатизация для всего общества. Особенно

актуально стоит этот вопрос в области секретной информации государства и

частной коммерческой информации.

В бизнесе добросовестная конкуренция предполагает соперничество, основанное

на соблюдении законодательства и общепризнанных норм морали. Однако нередко

предприниматели, конкурируя между собой, стремятся с помощью противоправных

действий получить информацию в ущерб интересам другой стороны и использовать

ее для достижения преимущества на рынке. Криминализация общества и

недостаточная эффективность государственной системы охраны правопорядка

заставляет представителей бизнеса самим принимать меры для адекватного

противостояния имеющим место негативным процессам, наносящим ущерб

конфиденциальной информации фирмы.

Причин активизации компьютерных преступлений и связанных с ними финансовых

потерь достаточно много, существенными из них являются:

- переход от традиционной "бумажной" технологии хранения и передачи

сведений на электронную и недостаточное при этом развитие технологии

защиты информации в таких технологиях; - объединение

вычислительных систем, создание глобальных сетей и расширение доступа к

информационным ресурсам; - увеличение сложности программных

cредств.

Следовательно главная тенденция, характеризующая развитие современных

информационных технологий - рост числа компьютерных преступлений и связанных

с ними хищений конфиденциальной и иной информации, а также материальных

потерь.

Мы все чаще слышим в СМИ слова "информационная безопасность", "произведена

новая атака на компьютеры", "создан новый вирус", "ущерб от атаки составил

... " и далее приводятся все более ошеломляющие цифры.... Все эти проблемы

связаны с низким и недостаточным уровнем обеспечения безопасности в

информационных системах. Значит, необходимо обеспечивать безопасность тех

данных, которые хранятся в наших компьютерах и передаются в сетях.

Содержание

1. Краткая историческая справка появления всемирной

сети...........................ст 4.

2. IP телефония – краткое

описание....................................................ст5.

3 Удаленные атаки на распределенные вычислительные системы

.....................ст9.

3.1 Классификация удаленных атак на РВС

.......................ст9.

3.2 Характеристика и механизмы реализации типовых удаленных

атак .....ст15.

4 Причины успеха удаленных атак на РВС

..............................ст26.

5 Принципы создания защищенных систем связи в распределенных

вычислительных

системах ....................................ст33.

5.1 Выделенный канал связи между объектами распределенной ВС

............ст34.

5.2 Виртуальный канал как средство обеспечения дополнительной

идентификации/аутентификации объектов в распределенной ВС ..............ст36.

5.3 Контроль за маршрутом сообщения в распределенной ВС

................ст38.

5.4 Контроль за виртуальными соединениями в распределенной ВС

..............ст39.

5.5 Проектирование распределенной ВС с полностью определенной

информацией о ее объектах с целью исключения алгоритмов

удаленного поиска ..................................................ст41.

6 Конкретные примеры атак на TCP/IP ...............................ст43.

6.1 Пассивные атаки на уровне TCP .....................ст44.

6.1.1 Подслушивание .......................................................ст44.

6.2 Активные атаки на уровне TCP ...................................ст44.

6.2.1 Предсказание порядкового номера TCP

..........................................ст45.

6.2.2 IP Hijacking - Нападение на IP .............................ст48.

6.2.3 Пассивное сканирование ......................ст 51.

6.2.4 Затопление ICMP-пакетами .....................ст51.

6.2.5 Локальная буря ..........................ст52.

6.2.6 Затопление SYN-пакетами .......................ст53.

7 Решения на программном уровне .........................ст54.

7.1 SSL – Secure Sockets Layer - протокол защищенных сокетов .........ст54.

7.2 IPSec - протокол защиты сетевого трафика на IP-уровне ............ст58.

7.3 FireWall-1 Интернет-технологии FireWall (Межсетевые экраны .........ст67

7.4 Check Point FireWall-1 технология проверки с учетом состояния протокола

(Stateful Inspection Technology) .........................ст70.

7.5 Недостатки МСЭ ...........................ст77.

8 Решения на аппаратном уровне .........................ст81.

9 Заключение...................................ст84.

10 Список использованных источников ......................ст85.

1. Краткая историческая справка появления всемирной сети

Сеть управления перспективных исследовательских программ ARPANet (Advanced

Research Project Agency network) была создана в конце шестидесятых годов

американским агентством перспективных исследований в обороне DARPA.

Первоначально сеть была экспериментальной и целью ее создания была

организация системы, состоящей из нескольких узлов, при повреждении одного из

которых сеть продолжала бы функционировать. В семидесятых годах ARPANet стала

считаться действующей сетью США, и через эту сеть можно было получить доступ

к ведущим университетским и научным центрам США. В начале восьмидесятых годов

началась стандартизация языков программирования, а затем и протоколов

взаимодействия сетей. Результатом этой работы стала разработка семиуровневой

модели сетевого взаимодействия ISO/OSI и семейства протоколов TCP/IP, которое

стало основой для построения как локальных, так и глобальных сетей.

Базовые механизмы информационного обмена в сетях TCP/IP были в целом

сформированы в начале восьмидесятых годов, и были направлены прежде всего на

обеспечение доставки пакетов данных между различными операционными системами

с использованием разнородных каналов связи. Несмотря на то, что идея создания

сети ARPANet (впоследствии превратившейся в современный Интернет)

принадлежала правительственной оборонной организации, фактически сеть

зародилась в исследовательском мире, и наследовала традиции открытости

академического сообщества. Ещё до коммерциализации Интернета (которая

произошла в середине девяностых годов) многие авторитетные исследователи

отмечали проблемы, связанные с безопасностью стека протоколов TCP/IP.

Основные концепции протоколов TCP/IP не полностью удовлетворяют (а в ряде

случаев и противоречат) современным представлениям о компьютерной

безопасности.

До недавнего времени сеть Интернет использовалась в основном для обработки

информации по относительно простым протоколам: электронная почта, передача

файлов, удалённый доступ. Сегодня, благодаря широкому распространению

технологий WWW (World Wide Web), всё активнее применяются средства

распределённой обработки мультимедийной информации. Одновременно с этим растёт

объём данных, обрабатываемых в средах клиент/сервер и предназначенных для

одновременного коллективного доступа большого числа абонентов. Разработано

несколько протоколов прикладного уровня, обеспечивающих информационную

безопасность таких приложений, как электронная почта (PEM - Privacy Enhanced

Mail, почта повышенной секретности; PGP - Pretty Good Privacy, набор алгоритмов

и программ для высоконадежного шифрования сообщений с использованием открытых

ключей, и т.п.), WWW (Secure HTTP[1]

, SSL2 и т.п.), сетевое управление (SNMPv2 и т.п.). Однако наличие

средств обеспечения безопасности в базовых протоколах семейства TCP/IP позволит

осуществлять информационный обмен между широким спектром различных приложений и

сервисных служб.

2. IP телефония – краткое описание

До недавнего времени сети с коммутацией каналов (телефонные сети) и сети с

коммутацией пакетов (IP-сети) существовали практически независимо друг от

друга и использовались для различных целей. Телефонные сети использовались

только для передачи голосовой информации, а IP-сети - для передачи данных.

IP-телефония - это технология, которая связывает два абсолютно разных мира -

мир телефонии и мир интернет посредством устройства, называемого шлюз или

gateway. Шлюз представляет собой устройство, в которое с одной стороны

включаются телефонные линии, а с другой стороны - IP-сеть (например,

Интернет).

Что такое IP протокол?

Протокол IP осуществляет передачу информации от узла к узлу сети в виде

дискретных блоков - пакетов. При этом IP не несет ответственности за

надежность доставки информации, целостность или сохранение порядка потока

пакетов и, таким образом, не решает с необходимым для приложений качеством

задачу передачи информации. Эту задачу решают два других протокола – TCP

(Transfer Control Protocol, протокол управления передачей данных) и UDP (User

Datagram Protocol, дейтаграммный протокол передачи данных) - которые, как

говорят, "лежат" над IP (т. е. используют процедуры протокола IP для передачи

информации, добавляя к ним свою дополнительную функциональность)..

Варианты построения IP-телефонных систем.

Известны и практически реализуются две базовые схемы IP-телефонии.

- Для пользователей персональных компьютеров: данная схема связана с

организацией телефонных переговоров между пользователями персональных

компьютеров, оснащенных мультимедийным оборудованием и (или) специальными

программными (программно-аппаратными) средствами, обеспечивающим ведение

дуплексных телефонных переговоров, необходимый сервис и контроль.

Пользовательские компьютеры могут входить в состав локальной сети, иметь

персональный IP-адрес или подключаться к сети Интернет при помощи модема. -

Для пользователей телефонной сети: Данная схема предусматривает

использование специальных многофункциональных устройств - шлюзов. Шлюз

предназначен для преобразования аналоговых речевых и служебных сигналов в

цифровую последовательность, организации из этой последовательности

пакетов глобальной сети Интернет и передачи их в сеть, прием пакетов и

восстановление цифровой последовательности - цифровых речевых и служебных

сигналов и их преобразование в аналоговую форму, а так же решение большого

перечня задач ,связанных с организацией интерфейсов, генерированием и

детектированием сигналов абонентской сигнализации, управлением режимами

телефонных переговоров и многое другое. Однако главные задачи шлюза -

обеспечение качественного дуплексного телефонного общения абонентов в

режиме пакетной передачи и коммутации цифровых сигналов.

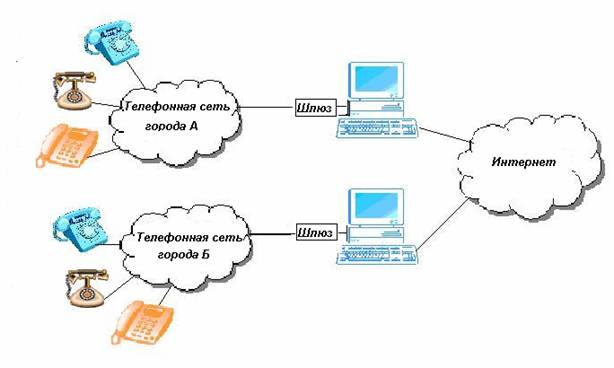

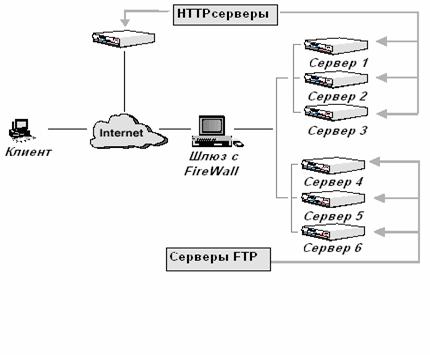

Рис. 1. Структурная схема организации телефонной связи через сеть Интернет с

использованием шлюзов.

Протокол IP

Краеугольный камень сети Интернет - Internet Protocol (IP). Как уже

отмечалось протокол Internet создан для использования в объединенных системах

компьютерных коммуникационных сетей с коммутацией пакетов. Это протокол

сетевого уровня, который обеспечивает маршрутизацию пакетов в сети. Однако он

не гарантирует надежную доставку пакетов. Таким образом, пакеты могут

искажаться, задерживаться, передаваться по различным маршрутам (а значит

иметь различное время передачи) и т. д. На основе IP работают протоколы

транспортного уровня Transport Control Protocol (TCP) и User Datagram

Protocol (UDP).

Протокол Internet выполняет две главные функции: адресацию и фрагментацию.

Адресация: Выбор пути передачи называется маршрутизацией. Модули Internet

используют адреса, помещенные в заголовок Internet, для передачи Internet

датаграмм их получателям.

Фрагментация: Модули Internet используют поля в заголовке Internet для

фрагментации и восстановления датаграмм Internet, когда это необходимо для их

передачи через сети с малым размером пакетов.

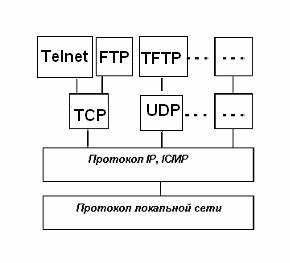

Связь с другими протоколами

Следующая диаграмма иллюстрирует место протокола Internet в иерархии протоколов.

Рис. 2 Взаимодействие протоколов

Telnet - сетевой теледоступ (протокол виртуального терминала в наборе

протоколов Internet; позволяет пользователям одного хоста подключаться к

другому удаленному хосту и работать с ним как через обычный терминал ).

FTP - File Transfer Protocol протокол передачи файлов (используемый в

Internet протокол передачи файлов между хост-компьютерами ).

TFTP - Trivial File Transfer Protocol простейший протокол передачи данных,

являющийся упрощенным вариантом протокола FTP; поддерживает простую передачу

данных между двумя системами без аутентификации.

ICMP- Internet Control Message Protocol - протокол управляющих сообщений в

сети Internet (один из четырех протоколов межсетевого уровня семейства

TCP/IP, обеспечивающий восстановление связи при сбойных ситуациях в передаче

пользовательских пакетов).

Протокол Internet взаимодействует с одной стороны с протоколами передачи

информации между хост-компьютерами, а с другой - с протоколами локальной

компьютерной сети. При этом локальная сеть может являться малой компьютерной

сетью, участвующей в создании большой сети, такой как ARPANET - Advanced

Research Project Agency network сеть Управления перспективных

исследовательских программ ( сеть с коммутацией пакетов, организованная в

начале 70-х годов; явилась прообразом сегодняшней сети Internet, была

расформирована в июне 1990 ).

В данной работе мы с Вами рассмотрим условия возникновения угроз хранению

информации, передаче её по сетям и системам связи, предпосылки их

возникновения, методы предупреждения и некоторые способы противодействия.

3. Удаленные атаки на распределенные вычислительные системы

Основной особенностью любой распределенной системы является то, что ее

компоненты распределены в пространстве и связь между ними физически

осуществляется при помощи сетевых соединений и программно при помощи

механизма сообщений. При этом все управляющие сообщения и данные,

пересылаемые между объектами распределенной ВС, передаются по сетевым

соединениям в виде пакетов обмена. Эта особенность и является основной для

рассматриваемых в этой главе удаленных атак на инфраструктуру и протоколы IP-

сетей.

3.1 Классификация удаленных атак на распределенные вычислительные системы

Следущая классификация приводиться для точного описания удаленных атак на

распределенные вычислительные системы.

Удаленные атаки можно классифицировать по следующим признакам:

а) По характеру воздействия

§ пассивное воздействие;

§ активное воздействие.

Пассивное воздействие на распределенную вычислительную систему это

воздействие, которое не оказывает непосредственного влияния на работу

системы, но может нарушать ее политику безопасности. Именно отсутствие

непосредственного влияния на работу распределенной ВС приводит к тому, что

пассивное удаленное воздействие практически невозможно обнаружить. Примером

пассивного типового удаленного воздействия в РВС служит прослушивание канала

связи в сети.

Под активным воздействием на распределенную ВС будем понимать воздействие,

оказывающее непосредственное влияние на работу системы (изменение

конфигурации РВС, нарушение работоспособности и т. д.) и нарушающее принятую

в ней политику безопасности. Практически все типы удаленных атак являются

активными воздействиями. Это связано с тем, что в самой природе разрушающего

воздействия содержится активное начало. Очевидной особенностью активного

воздействия по сравнению с пассивным является принципиальная возможность его

обнаружения (естественно, с большей или меньшей степенью сложности), так как

в результате его осуществления в системе происходят определенные изменения. В

отличие от активного, при пассивном воздействии не остается никаких следов

(от того, что атакующий просмотрит чужое сообщение в системе, в тот же момент

ничего не изменится).

б) По цели воздействия

§ нарушение конфиденциальности информации либо ресурсов системы

§ нарушение целостности информации

§ нарушение работоспособности (доступности) системы

Угрозы нарушения конфиденциальности направлены на разглашение

конфиденциальной или секретной информации. При реализации этих угроз

информация становится известной лицам, которые не должны иметь к ней доступ.

Угрозы нарушения целостности информации ,хранящейся в компьютерной системе

или передаваемой по каналу связи, направлены на её изменение или искажение,

приводящее к нарушению её качества или полному уничтожению. Целостность

информации может быть нарушена умышленно злоумышленником, а также в

результате объективных воздействий со стороны среды, окружающей систему. Эта

угроза особенно актуальна для систем передачи информации - компьютерных сетей

и систем телекоммуникации.

Угрозы нарушения работоспособности (отказ в обслуживании) направлены на

создание таких ситуаций, когда определённые преднамеренные действия либо

снижают работоспособность АСОИ, либо блокируют доступ к некоторым её

ресурсам. В этом случае не предполагается получение атакующим

несанкционированного доступа к информации. Его основная цель - добиться,

чтобы операционная система на атакуемом объекте вышла из строя и для всех

остальных объектов системы доступ к ресурсам атакованного объекта был бы

невозможен. Примером удаленной атаки, целью которой является нарушение

работоспособности системы, может служить типовая УА "Отказ в обслуживании".

Этот классификационный признак является прямой проекцией трех основных типов

угроз - раскрытия, целостности и отказа в обслуживании.

Основная цель практически любой атаки - получить несанкционированный доступ к

информации. Существуют две принципиальные возможности доступа к информации:

§ перехват

§ искажение.

Возможность перехвата информации означает получение к ней доступа, но

невозможность ее модификации. Следовательно, перехват информации ведет к

нарушению ее конфиденциальности. Примером перехвата информации может служить

анализ сетевого трафика в сети. В этом случае имеется несанкционированный

доступ к информации без возможности ее искажения. Очевидно также, что

нарушение конфиденциальности информации является пассивным воздействием.

Возможность искажения информации означает либо полный контроль над

информационным потоком между объектами системы, либо возможность передачи

сообщений от имени другого объекта. Таким образом, очевидно, что искажение

информации ведет к нарушению ее целостности. Данное информационное

разрушающее воздействие представляет собой яркий пример активного

воздействия. Примером удаленной атаки, цель которой нарушение целостности

информации, может служить типовая удаленная атака (УА) "Ложный объект РВС".

Опасные воздействия можно разделить на случайные и преднамеренные

Причины случайных воздействий:

§ аварийные ситуации из-за стихийных бедствий и отключения

электроэнергии;

§ отказы и сбои аппаратуры;

§ ошибки в программном обеспечении;

§ ошибки в работе обслуживающего персонала и пользователей;

§ помехи в линии связи из-за воздействия внешней среды.

в) По условию начала осуществления воздействия

Удаленное воздействие, также как и любое другое, может начать осуществляться

только при определенных условиях. В распределенных ВС существуют три вида

условий начала осуществления удаленной атаки:

§ Атака по запросу от атакуемого объекта

В этом случае атакующий ожидает передачи от потенциальной цели атаки запроса

определенного типа, который и будет условием начала осуществления воздействия.

Примером подобных запросов в ОС Novell NetWare

[2] может служить SAP[3]-запрос,

а в сети Internet - DNS[4]- и

ARP-запросы[5]. Важно отметить, что

данный тип удаленных атак наиболее характерен для распределенных ВС.

§ Атака по наступлению ожидаемого события на атакуемом объекте

В этом случае атакующий осуществляет постоянное наблюдение за состоянием

операционной системы удаленной цели атаки и при возникновении определенного

события в этой системе начинает воздействие. Как и в предыдущем случае,

инициатором осуществления начала атаки выступает сам атакуемый объект.

Примером такого события может быть прерывание сеанса работы пользователя с

сервером в ОС Novell NetWare без выдачи команды LOGOUT.

§ Безусловная атака

В этом случае начало осуществления атаки безусловно по отношению к цели

атаки, то есть атака осуществляется немедленно и безотносительно к состоянию

системы и атакуемого объекта. Следовательно, в этом случае атакующий является

инициатором начала осуществления атаки.

г) По наличию обратной связи с атакуемым объектом

§ с обратной связью

§ без обратной связи (однонаправленная атака)

Удаленная атака, осуществляемая при наличии обратной связи с атакуемым

объектом, характеризуется тем, что на некоторые запросы, переданные на

атакуемый объект, атакующему требуется получить ответ, а, следовательно,

между атакующим и целью атаки существует обратная связь, которая позволяет

атакующему адекватно реагировать на все изменения, происходящие на атакуемом

объекте. Подобные удаленные атаки наиболее характерны для распределенных ВС.

В отличие от атак с обратной связью удаленным атакам без обратной связи не

требуется реагировать на какие-либо изменения, происходящие на атакуемом

объекте. Атаки данного вида обычно осуществляются передачей на атакуемый

объект одиночных запросов, ответы на которые атакующему не нужны. Подобную УА

можно называть однонаправленной удаленной атакой. Примером однонаправленных

атак является типовая УА "Отказ в обслуживании".

д) По расположению субъекта атаки относительно атакуемого объекта

1. внутрисегментное

2. межсегментное

Рассмотрим ряд определений:

Субъект атаки (или источник атаки) - это атакующая программа или

оператор, непосредственно осуществляющие воздействие.

Хост (host) - сетевой компьютер.

Маршрутизатор (router) - устройство, обеспечивающее маршрутизацию пакетов

обмена в глобальной сети.

Подсеть (subnetwork) (в терминологии Internet) - совокупность хостов,

являющихся частью глобальной сети, для которых маршрутизатором выделен

одинаковый номер подсети. Подсеть - логическое объединение хостов

маршрутизатором. Хосты внутри одной подсети могут взаимодействовать между собой

непосредственно, минуя маршрутизатор.

Сегмент сети - физическое объединение хостов. Например, сегмент сети

образуют совокупность хостов, подключенных к серверу по схеме "общая шина" .

При такой схеме подключения каждый хост имеет возможность подвергать анализу

любой пакет в своем сегменте.

С точки зрения удаленной атаки чрезвычайно важно, как по отношению друг к

другу располагаются субъект и объект атаки, то есть в одном или в разных

сегментах они находятся. В случае внутрисегментной атаки, как следует из

названия, субъект и объект атаки находятся в одном сегменте. При

межсегментной атаке субъект и объект атаки находятся в разных сегментах.

Данный классификационный признак позволяет судить о так называемой "степени

удаленности" атаки.

В дальнейшем будет показано, что на практике межсегментную атаку осуществить

значительно труднее, чем внутрисегментную. Важно отметить, что межсегментная

удаленная атака представляет гораздо большую опасность, чем внутрисегментная.

Это связано с тем, что в случае межсегментной атаки объект её и

непосредственно атакующий могут находиться на расстоянии многих тысяч

километров друг от друга, что может существенно воспрепятствовать мерам по

отражению атаки.

В общем виде все атаки делятся на:

§ внутренние атаки

§ внешние атаки

Внутренние атаки инициируются персоналом объекта, на котором установлена

система, содержащая КИ. Из-за неудовлетворительной зарплаты или отношения

руководства, отдельные сотрудники с высоким уровнем самооценки могут

предпринять действия по выдаче информации лицам, заинтересованным в её

получении.

Внешние атаки возникают благодаря непосредственной деятельности

недобросовестных конкурентов, преступных элементов, иностранных

разведывательных служб, из-за неумелой постановки взаимоотношений с

представителями государственных структур, общественных организаций, средств

массовой информации. Действия извне могут быть направлены на пассивные

носители информации следующими способами:

1. похищение или снятие копий с различных носителей информации;

2. снятие информации в процессе коммуникации;

3. снятие информации в процессе её передачи по сети связи;

4. уничтожение информации или повреждение ее носителей;

5. случайное или преднамеренное доведение до сведения конкурентов

документов и материалов, содержащих секретную информацию.

Действия извне могут быть также направлены на персонал компании и выражаться

в формах:

§ подкупа,

§ угроз,

§ шантажа,

§ выведывания с целью получения информации,

§ переманивания ведущих специалистов на конкурирующую фирму и т. п.

Внешние угрозы (в случае коммерческой информации), как правило, выступают в

форме промышленного шпионажа. В ходе конкурентной борьбы использование

промышленного шпионажа нельзя отнести к этическим видам деловых

взаимоотношений предпринимателей. Однако любая предпринимательская

деятельность, как показывает зарубежная практика, без него немыслима. Самый

благоприятный общественно-экономический климат для развития

предпринимательства не сможет предотвратить банкротства, если в результате

удачной шпионской акции будут похищены секретные для фирмы сведения.

е) По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

1. физический

2. канальный

3. сетевой

4. транспортный

5. сеансовый

6. представительный

7. прикладной

Международная Организация по Стандартизации (ISO) приняла стандарт ISO 7498,

описывающий взаимодействие открытых систем (OSI). Распределенные ВС также

являются открытыми системами. Любой сетевой протокол обмена, как и любую

сетевую программу, можно с той или иной степенью точности спроецировать на

эталонную семиуровневую модель OSI. Такая многоуровневая проекция позволит

описать в терминах модели OSI функции, заложенные в сетевой протокол или

программу. Удаленная атака также является сетевой программой. В связи с этим

представляется логичным рассматривать удаленные атаки на распределенные ВС,

проецируя их на эталонную модель ISO/OSI.

На рисунке 3 показана обобщённая схема классификации удаленных атак на РВС:

Рис. 3. Классификация типовых удаленных атак 3.2

Характеристика и механизмы реализации типовых удаленных атак Понятие

типовой удаленной атаки

Исследования и анализ информационной безопасности различных распределенных

ВС, проводимые авторами в течение последних лет, наглядно продемонстрировали

тот факт, что, независимо от используемых сетевых протоколов, топологии,

инфраструктуры исследуемых распределенных ВС, механизмы реализации удаленных

воздействий на РВС инвариантны по отношению к особенностям конкретной

системы. Это объясняется тем, что распределенные ВС проектируются на основе

одних и тех же принципов, а, следовательно, имеют практически одинаковые

проблемы безопасности; Поэтому оказывается, что причины успеха удаленных атак

на различные РВС одинаковы. Таким образом, появляется возможность ввести

понятие типовой удаленной атаки. Типовая удаленная атака - это удаленное

информационное разрушающее воздействие, программно осуществляемое по каналам

связи и характерное для любой распределенной ВС. Введение этого понятия в

совокупности с описанием механизмов реализации типовых УА позволяет

предложить методику исследования безопасности, инвариантную по отношению к

виду распределенной ВС. Методика заключается в последовательном осуществлении

всех типовых удаленных воздействий в соответствии с предложенным далее их

описанием и характеристиками. При этом основным элементом исследования

безопасности РВС является анализ сетевого трафика. Как пояснение последнего

утверждения рассмотрим следующую аналогию: отладчик - основное средство для

хакера, соответственно анализатор сетевого трафика - основное средство для

сетевого хакера. Анализатор сетевого трафика по своей сути является сетевым

отладчиком. Итак, в качестве методики исследования информационной

безопасности распределенной ВС предлагается выполнение ряда тестовых задач,

оценивающих защищенность системы по отношению к типовым удаленным

воздействиям.

Рассмотрим в следующих пунктах типовые удаленные атаки и механизмы их

реализации.

Анализ сетевого трафика

Атака - Анализ сетевого трафика

Анализ сетевого трафика является одним из способов получения паролей и

идентификаторов пользователей в сети Internet. Сетевой анализ осуществляется

с помощью специальной пpогpаммы - анализатоpа пакетов (sniffer),

перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди

них те, в которых передаются идентификатор пользователя и его пароль.

Во многих протоколах данные передаются в открытом, незашифрованном виде. Анализ

сетевого трафика позволяет перехватывать данные, передаваемые по протоколам FTP

и TELNET (пароли и идентификаторы пользователей), HTTP (Hypertext Transfer

Protocol - протокол передачи гипертекстовых файлов - передача гипертекста между

WEB-сервером и браузером, в том числе и вводимые пользователем в формы на

web-страницах данные), SMTP[6] ,

POP3[7] , IMAP

[8], NNTP[9] (электронная почта

и конференции) и IRC -Internet Relay Chat (online-разговоры, chat). Так могут

быть перехвачены пароли для доступа к почтовым системам с web-интерфейсом,

номера кредитных карт при работе с системами электронной коммерции и различная

информация личного характера, разглашение которой нежелательно.

В настоящее время разработаны различные протоколы обмена, позволяющие

защитить сетевое соединение и зашифровать трафик . К сожалению, они ещё не

сменили старые протоколы и не стали стандартом для каждого пользователя. В

определённой степени их распространению помешали существующие в ряде стран

ограничения на экспорт средств сильной криптографии. Из-за этого реализации

данных протоколов либо не встраивались в программное обеспечение, либо

значительно ослаблялись (ограничивалась максимальная длина ключа), что

приводило к практической бесполезности их, так как шифры могли быть вскрыты

за приемлемое время.

Анализ сетевого трафика позволяет:

1. Во-первых, изучить логику работы распределенной ВС, то есть получить

взаимно однозначное соответствие событий, происходящих в системе, и команд,

пересылаемых друг другу ее объектами, в момент появления этих событий (если

проводить дальнейшую аналогию с инструментарием хакера, то анализ трафика в

этом случае заменяет и трассировщик). Это достигается путем перехвата и

анализа пакетов обмена на канальном уровне. Знание логики работы

распределенной ВС позволяет на практике моделировать и осуществлять типовые

удаленные атаки, рассмотренные в следующих пунктах на примере конкретных

распределенных ВС.

2. Во-вторых, анализ сетевого трафика позволяет перехватить поток данных,

которыми обмениваются объекты распределенной ВС. Таким образом, удаленная

атака данного типа заключается в получении на удаленном объекте

несанкционированного доступа к информации, которой обмениваются два сетевых

абонента. Отметим, что при этом отсутствует возможность модификации трафика и

сам анализ возможен только внутри одного сегмента сети. Примером

перехваченной при помощи данной типовой удаленной атаки информации могут

служить имя и пароль пользователя, пересылаемые в незашифрованном виде по

сети (п. 4.1).

По характеру воздействия анализ сетевого трафика является пассивным

воздействием Осуществление данной атаки без обратной связи ведет к нарушению

конфиденциальности информации внутри одного сегмента сети на канальном уровне

OSI При этом начало осуществления атаки безусловно по отношению к цели атаки.

Анализ сетевого трафика – средство выявления атаки

Анализ сетевого трафика можно также успешно использовать в противоположных

целях, для выявления сетевых атак.

Существует два не исключающих друг друга подхода к выявлению сетевых атак:

анализ сетевого трафика и анализ контента. В первом случае анализируются

только заголовки сетевых пакетов, во втором — их содержимое.

Конечно, наиболее полный контроль информационных взаимодействий может быть

обеспечен только путем анализа всего содержимого сетевых пакетов, включая их

заголовки и области данных. Однако с практической точки зрения эта задача

является трудновыполнимой из-за огромного объема данных, которые приходилось

бы анализировать. Современные системы выявления атак IDS (Intrusion-Detection

System) начинают испытывать серьезные проблемы с производительностью уже в

100 Мб/с сетях. Поэтому в большинстве случаев целесообразно использовать для

выявления атак методы анализа сетевого трафика, в некоторых случаях сочетая

их с анализом контента.

Сигнатура сетевой атаки концептуально практически не отличается от сигнатуры

вируса. Она представляет собой набор признаков, позволяющих отличить сетевую

атаку от других видов сетевого трафика. Например, перечисленные ниже признаки

могут рассматриваться в качестве сигнатур атак:

Примеры сигнатур атак, используемых при анализе трафика (заголовков сетевых

пакетов):

§ В заголовке TCP пакета установлен порт назначения 139 и флаг OOB

(Out of Band - внеполосный). Это является признаком атаки аля WinNuke.

§ Установлены одновременно противоречащие друг другу флаги TCP

пакета: SYN и FIN. Данная комбинация флагов используется во многих атакующих

программах для обхода фильтров и мониторов, проверяющих только установку

одиночного SYN флага.

Методы анализа контента имеют еще один существенный недостаток. Они не

работают, когда атакующие программы (DDoS, trojans) используют методы

шифрования трафика. Например, Back Orifice trojan или Barbwire DDoS

осуществляют шифрование команд, передаваемых между клиентом и сервером,

(менеджером и агентом), с использованием алгоритма blowfish. Методы выявления

такого рода атак ограничиваются анализом заголовков сетевых пакетов.

Подмена доверенного объекта или субъекта распределенной ВС

Одной из проблем безопасности распределенной ВС является недостаточная

идентификация и аутентификация ее удаленных друг от друга объектов. Основная

трудность заключается в осуществлении однозначной идентификации сообщений,

передаваемых между субъектами и объектами взаимодействия. Обычно в

распределенных ВС эта проблема решается следующим образом: в процессе

создания виртуального канала объекты РВС обмениваются определенной

информацией, уникально идентифицирующей данный канал. Такой обмен обычно

называется "рукопожатием" (handshake). Однако, отметим, что не всегда для

связи двух удаленных объектов в РВС создается виртуальный канал. Практика

показывает, что зачастую, особенно для служебных сообщений (например, от

маршрутизаторов) используется передача одиночных сообщений, не требующих

подтверждения.

Как известно, для адресации сообщений в распределенных ВС используется

сетевой адрес, который уникален для каждого объекта системы (на канальном

уровне модели OSI - это аппаратный адрес сетевого адаптера, на сетевом уровне

- адрес определяется в зависимости от используемого протокола сетевого уровня

(например, IP-адрес). Сетевой адрес также может использоваться для

идентификации объектов распределенной ВС. Однако сетевой адрес достаточно

просто подделывается и поэтому использовать его в качестве единственного

средства идентификации объектов недопустимо.

В том случае, когда распределенная ВС использует нестойкие алгоритмы

идентификации удаленных объектов, то оказывается возможной типовая удаленная

атака, заключающаяся в передаче по каналам связи сообщений от имени

произвольного объекта или субъекта РВС. При этом существуют две разновидности

данной типовой удаленной атаки:

§ атака при установленном виртуальном канале,

§ атака без установленного виртуального канала.

В случае установленного виртуального соединения атака будет заключаться в

присвоении прав доверенного субъекта взаимодействия, легально подключившегося

к объекту системы, что позволит атакующему вести сеанс работы с объектом

распределенной системы от имени доверенного субъекта. Реализация удаленных

атак данного типа обычно состоит в передаче пакетов обмена с атакующего

объекта на цель атаки от имени доверенного субъекта взаимодействия (при этом

переданные сообщения будут восприняты системой как корректные). Для

осуществления атаки данного типа необходимо преодолеть систему идентификации

и аутентификации сообщений, которая, в принципе, может использовать

контрольную сумму, вычисляемую с помощью открытого ключа, динамически

выработанного при установлении канала, случайные многобитные счетчики пакетов

и сетевые адреса станций. Однако на практике, например, в ОС Novell NetWare

3.12-4.1 для идентификации пакетов обмена используются два 8-битных счетчика

- номер канала и номер пакета; в протоколе TCP для идентификации используются

два 32-битных счетчика.

Как было замечено выше, для служебных сообщений в распределенных ВС часто

используется передача одиночных сообщений, не требующих подтверждения, то

есть не требуется создание виртуального соединения. Атака без установленного

виртуального соединения заключается в передаче служебных сообщений от имени

сетевых управляющих устройств, например, от имени маршрутизаторов.

Очевидно, что в этом случае для идентификации пакетов возможно лишь

использование статических ключей, определенных заранее, что довольно неудобно

и требует сложной системы управления ключами. Однако, при отказе от такой

системы идентификация пакетов без установленного виртуального канала будет

возможна лишь по сетевому адресу отправителя, который легко подделать.

Посылка ложных управляющих сообщений может привести к серьезным нарушениям

работы распределенной ВС (например, к изменению ее конфигурации).

Рассмотренная типовая удаленная атака, использующая навязывание ложного

маршрута, основана на описанной идее.

Подмена доверенного объекта РВС является активным воздействием, совершаемым с

целью нарушения конфиденциальности и целостности информации, по наступлению

на атакуемом объекте определенного события Данная удаленная атака может

являться как внутрисегментной, так и межсегментной, как с обратной связью так

и без обратной связи с атакуемым объектом и осуществляется на сетевом и

транспортном уровнях модели OSI.

Ложный объект распределенной ВС

В том случае, если в распределенной ВС недостаточно надежно решены проблемы

идентификации сетевых управляющих устройств (например, маршрутизаторов),

возникающие при взаимодействии последних с объектами системы, то подобная

распределенная система может подвергнуться типовой удаленной атаке, связанной

с изменением маршрутизации и внедрением в систему ложного объекта. В том

случае, если инфраструктура сети такова, что для взаимодействия объектов

необходимо использование алгоритмов удаленного поиска, то это также позволяет

внедрить в систему ложный объект. Итак, существуют две принципиально разные

причины, обуславливающие появление типовой удаленной атаки "Ложный объект

РВС" .

Внедрение в распределенную ВС ложного объекта путем навязывания ложного маршрута

Современные глобальные сети представляют собой совокупность сегментов сети,

связанных между собой через сетевые узлы. При этом маршрутом называется

последовательность узлов сети, по которой данные передаются от источника к

приемнику. Каждый маршрутизатор имеет специальную таблицу, называемую таблицей

маршрутизации, в которой для каждого адресата указывается оптимальный маршрут.

Отметим, что таблицы маршрутизации существуют не только у маршрутизаторов, но и

у любых хостов в глобальной сети. Для обеспечения эффективной и оптимальной

маршрутизации в распределенных ВС применяются специальные управляющие

протоколы, позволяющие маршрутизаторам обмениваться информацией друг с другом

(RIP [10], OSPF

[11] ), уведомлять хосты о новом маршруте - ICMP (Internet Control Message

Protocol ), удаленно управлять маршрутизаторами (SNMP

[12]). Важно отметить, что все описанные выше протоколы позволяют удаленно

изменять маршрутизацию в сети Internet, то есть являются протоколами управления

сетью.

Поэтому абсолютно очевидно, что маршрутизация в глобальных сетях играет

важнейшую роль и, как следствие этого, может подвергаться атаке. Основная

цель атаки, связанной с навязыванием ложного маршрута, состоит в том, чтобы

изменить исходную маршрутизацию на объекте распределенной ВС так, чтобы новый

маршрут проходил через ложный объект - хост атакующего.

Реализация данной типовой удаленной атаки состоит в несанкционированном

использовании протоколов управления сетью для изменения исходных таблиц

маршрутизации.

Для изменения маршрутизации атакующему необходимо послать по сети

определенные данными протоколами управления сетью специальные служебные

сообщения от имени сетевых управляющих устройств (например, маршрутизаторов).

В результате успешного изменения маршрута атакующий получит полный контроль

над потоком информации, которой обмениваются два объекта распределенной ВС, и

атака перейдет во вторую стадию, связанную с приемом, анализом и передачей

сообщений, получаемых от дезинформированных объектов РВС.

Навязывание объекту РВС ложного маршрута - активное воздействие, совершаемое

с любой из целей нарушения конфиденциальности, целостности и

работоспособности, безусловно по отношению к цели атаки. Данная типовая

удаленная атака может осуществляться как внутри одного сегмента, так и

межсегментно, как с обратной связью, так и без обратной связи с атакуемым

объектом на транспортном и прикладном уровне модели OSI.

Внедрение в распределенную ВС ложного объекта путем использования

недостатков алгоритмов удаленного поиска

В распределенной ВС часто оказывается, что ее удаленные объекты изначально не

имеют достаточно информации, необходимой для адресации сообщений. Обычно

такой информацией являются аппаратные (адрес сетевого адаптера) и логические

(IP-адрес, например) адреса объектов РВС. Для получения подобной информации в

распределенных ВС используются различные алгоритмы удаленного поиска,

заключающиеся в передаче по сети специального вида поисковых запросов, и в

ожидании ответов на запрос с искомой информацией. После получения ответа на

запрос, запросивший субъект РВС обладает всеми необходимыми данными для

адресации. Руководствуясь полученными из ответа сведениями об искомом

объекте, запросивший субъект РВС начинает адресоваться к нему. Примером

подобных запросов, на которых базируются алгоритмы удаленного поиска, могут

служить SAP-запрос в ОС Novell NetWare, ARP- и DNS-запрос в сети Internet.

В случае использования распределенной ВС механизмов удаленного поиска

существует возможность на атакующем объекте перехватить посланный запрос и

послать на него ложный ответ, где указать данные, использование которых

приведет к адресации на атакующий ложный объект. В дальнейшем весь поток

информации между субъектом и объектом взаимодействия будет проходить через

ложный объект РВС.

Другой вариант внедрения в РВС ложного объекта использует недостатки

алгоритма удаленного поиска и состоит в периодической передаче на атакуемый

объект заранее подготовленного ложного ответа без приема поискового запроса.

В самом деле, атакующему для того, чтобы послать ложный ответ, не всегда

обязательно дожидаться приема запроса (он может, в принципе, не иметь

подобной возможности перехвата запроса). При этом атакующий может

спровоцировать атакуемый объект на передачу поискового запроса, и тогда его

ложный ответ будет немедленно иметь успех. Данная типовая удаленная атака

чрезвычайно характерна для глобальных сетей, когда у атакующего из-за

нахождения его в другом сегменте относительно цели атаки просто нет

возможности перехватить поисковый запрос.

Ложный объект РВС - активное воздействие, совершаемое с целью нарушения

конфиденциальности и целостности информации, которое может являться атакой по

запросу от атакуемого объекта а также безусловной атакой. Данная удаленная

атака является как внутрисегментной, так и межсегментной, имеет обратную

связь с атакуемым объектом и осуществляется на канальном и прикладном уровнях

модели OSI.

Использование ложного объекта для организации удаленной атаки на

распределенную ВС[13]

Получив контроль над проходящим потоком информации между объектами, ложный

объект РВС может применять различные методы воздействия на перехваченную

информацию. В связи с тем, что внедрение в распределенную ВС ложного объекта

является целью многих удаленных атак и представляет серьезную угрозу

безопасности РВС в целом, то в следующих пунктах будут подробно рассмотрены

методы воздействия на информацию, перехваченную ложным объектом.

Селекция потока информации и сохранение ее на ложном объекте РВС

Одной из атак, которую может осуществлять ложный объект РВС, является

перехват передаваемой между субъектом и объектом взаимодействия информации.

Важно отметить, что факт перехвата информации (файлов, например) возможен из-

за того, что при выполнении некоторых операций над файлами (чтение,

копирование и т. д.) содержимое этих файлов передается по сети, а, значит,

поступает на ложный объект. Простейший способ реализации перехвата - это

сохранение в файле всех получаемых ложным объектом пакетов обмена.

Тем не менее, данный способ перехвата информации оказывается недостаточно

информативным. Это происходит вследствие того, что в пакетах обмена кроме

полей данных существуют служебные поля, не представляющие в данном случае для

атакующего непосредственного интереса. Следовательно, для того, чтобы

получить непосредственно передаваемый файл, необходимо проводить на ложном

объекте динамический семантический анализ потока информации для его селекции.

Модификация информации

Одной из особенностей любой системы воздействия, построенной по принципу

ложного объекта, является то, что она способна модифицировать перехваченную

информацию. Следует особо отметить, что это один из способов, позволяющих

программно модифицировать поток информации между объектами РВС с другого

объекта. Ведь для реализации перехвата информации в сети необязательно

атаковать распределенную ВС по схеме "ложный объект" . Эффективней будет

атака, осуществляющая анализ сетевого трафика, позволяющая получать все

пакеты, проходящие по каналу связи, но, в отличие от удаленной атаки по схеме

"ложный объект" , она не способна к модификации информации.

Далее рассмотрим два вида модификации информации:

§ модификация передаваемых данных;

§ модификация передаваемого кода.

Одной из функций, которой может обладать система воздействия, построенная по

принципу "ложный объект" , является модификация передаваемых данных. В

результате селекции потока перехваченной информации и его анализа система

может распознавать тип передаваемых файлов (исполняемый или текстовый).

Соответственно, в случае обнаружения текстового файла или файла данных

появляется возможность модифицировать проходящие через ложный объект данные.

Особую угрозу эта функция представляет для сетей обработки конфиденциальной

информации.

Другим видом модификации может быть модификация передаваемого кода. Ложный

объект, проводя семантический анализ проходящей через него информации, может

выделять из потока данных исполняемый код. Известный принцип неймановской

архитектуры гласит, что не существует различий между данными и командами.

Следовательно, для того, чтобы определить, что передается по сети - код или

данные, необходимо использовать определенные особенности, свойственные

реализации сетевого обмена в конкретной распределенной ВС или некоторые

особенности, присущие конкретным типам исполняемых файлов в данной локальной

ОС.

Представляется возможным выделить два различных по цели вида модификации кода:

§ внедрение РПС (разрушающих программных средств);

§ изменение логики работы исполняемого файла. В первом случае при

внедрении РПС исполняемый файл модифицируется по вирусной технологии: к

исполняемому файлу одним из известных способов дописывается тело РПС ,а также

одним из известных способов изменяется точка входа так, чтобы она указывала

на начало внедренного кода РПС. Описанный способ, в прин-ципе, ничем не

отличается от стандартного заражения исполняемого файла вирусом, за

исключением того, что файл оказался поражен вирусом или РПС в момент передачи

его по сети! Такое возможно лишь при использовании системы воздействия,

построенной по принципу "ложный объект" . Конкретный вид РПС, его цели и

задачи в данном случае не имеют значения, но можно рассмотреть, например,

вариант использования ложного объекта для создания сетевого червя - наиболее

сложного на практике удаленного воздействия в сетях, или в качестве РПС

использовать сетевые шпионы.

Во втором случае происходит модификация исполняемого кода с целью изменения

логики его работы. Данное воздействие требует предварительного исследования

работы исполняемого файла и, в случае его проведения, может принести самые

неожиданные результаты. Например, при запуске на сервере (например, в ОС

Novell NetWare) программы идентификации пользователей распределенной базы

данных ложный объект может так модифицировать код этой программы, что

появится возможность беспарольного входа с наивысшими привилегиями в базу

данных.

Подмена информации

Ложный объект позволяет не только модифицировать, но и подменять

перехваченную им информацию. Если модификация информации приводит к ее

частичному искажению, то подмена - к ее полному изменению.

При возникновении в сети определенного контролируемого ложным объектом

события одному из участников обмена посылается заранее подготовленная

дезинформация. При этом такая дезинформация в зависимости от контролируемого

события может быть воспри-нята либо как исполняемый код, либо как данные.

Рассмотрим пример подобного рода дезинформации.

Предположим, что ложный объект контролирует событие, которое состоит в

подключении пользователя к серверу. В этом случае он ожидает, например,

запуска соответствующей программы входа в систему. В случае, если эта

программа находится на сервере, то при ее запуске исполняемый файл передается

на рабочую станцию. Вместо того, чтобы выполнить данное действие, ложный

объект передает на рабочую станцию код заранее написанной специальной

программы - захватчика паролей. Эта программа выполняет визуально те же

действия, что и настоящая программа входа в систему, например, запрашивая имя

и пароль пользователя, после чего полученные сведения посылаются на ложный

объект, а пользователю выводится сообщение об ошибке. При этом пользователь,

посчитав, что он неправильно ввел пароль (пароль обычно не отображается на

экране) снова запустит программу подключения к системе (на этот раз

настоящую) и со второго раза получит доступ. Результат такой атаки - имя и

пароль пользователя, сохраненные на ложном объекте.

Отказ в обслуживании

Одной из основных задач, возлагаемых на сетевую ОС, функционирующую на каждом

из объектов распределенной ВС, является обеспечение надежного удаленного

доступа с любого объекта сети к данному объекту. В общем случае в

распределенной ВС каждый субъект системы должен иметь возможность

подключиться к любому объекту РВС и получить в соответствии со своими правами

удаленный доступ к его ресурсам. Обычно в вычислительных сетях возможность

предоставления удаленного доступа реализуется следующим образом: на объекте

РВС в сетевой ОС запускаются на выполнение ряд программ-серверов (например,

FTP-сервер, WWW-сервер и т.п.), предоставляющих удаленный доступ к ресурсам

данного объекта. Данные программы-серверы входят в состав

телекоммуникационных служб предоставления удаленного доступа. Задача сервера

состоит в том, чтобы, находясь в памяти операционной системы объекта РВС,

постоянно ожидать получения запроса на подключение от удаленного объекта. В

случае получения подобного запроса сервер должен по возможности передать на

запросивший объект ответ, в котором либо разрешить подключение, либо нет

(под-ключение к серверу специально описано очень схематично, так как

подробности в данный момент не имеют значения). По аналогичной схеме

происходит создание виртуального канала связи, по которому обычно

взаимодействуют объекты РВС. В этом случае непосредственно ядро сетевой ОС

обрабатывает приходящие извне запросы на создание виртуального канала (ВК) и

передает их в соответствии с идентификатором запроса (порт или сокет)

прикладному процессу, которым является соответствующий сервер.

Очевидно, что сетевая операционная система способна иметь только ограниченное

число открытых виртуальных соединений и отвечать лишь на ограниченное число

запросов. Эти ограничения зависят от различных параметров системы в целом,

основными из которых являются быстродействие ЭВМ, объем оперативной памяти и

пропускная способность канала связи (чем она выше, тем больше число возможных

запросов в единицу времени).

Основная проблема состоит в том, что при отсутствии статической ключевой

информации в РВС идентификация запроса возможна только по адресу его

отправителя. Если в распределенной ВС не предусмотрено средств аутентификации

адреса отправителя, то есть инфраструктура РВС позволяет с одного объекта

системы передавать на другой атакуемый объект бесконечное число анонимных

запросов на подключение от имени других объектов, то в этом случае будет

иметь успех типовая удаленная атака "Отказ в обслуживании". Результат

применения этой удаленной атаки - нарушение на атакованном объекте

работоспособности соответствующей службы предоставления удаленного доступа,

то есть невозможность получения удаленного доступа с других объектов РВС -

отказ в обслуживании!

Вторая разновидность этой типовой удаленной атаки состоит в передаче с одного

адреса такого количества запросов на атакуемый объект, какое позволит трафик

(направленный "шторм" запросов). В этом случае, если в системе не

предусмотрены правила, ограничивающие число принимаемых запросов с одного

объекта (адреса) в единицу времени, то результатом этой атаки может являться

как переполнение очереди запросов и отказа одной из телекоммуникационных

служб, так и полная остановка компьютера из-за невозможности системы

заниматься ничем другим, кроме обработки запросов.

И последней, третьей разновидностью атаки "Отказ в обслуживании" является

передача на атакуемый объект некорректного, специально подобранного запроса.

В этом случае при наличии ошибок в удаленной системе возможно зацикливание

процедуры обработки запроса, переполнение буфера с последующим зависанием

системы и т. п.

Типовая удаленная атака "Отказ в обслуживании" является активным

воздействием, осуществляемым с целью нарушения работоспособности системы

безусловно относительно цели атаки. Данная УА является однонаправленным

воздействием как межсегментным, так и внутрисегментным, осуществляемым на

транспортном и прикладном (7) уровнях модели OSI.

В таблице приведена схема классификации типовых удаленных атак на РВС

Табл. 1. Классификация типовых удаленных атак на распределенные ВС |

4. Причины успеха удаленных атак на распределенные вычислительные системы

В предыдущей главе было показано, что общие принципы построения

распределенных ВС позволяют выделить в отдельный класс угрозы,

характеризующие только распределенные системы. Было введено такое понятие,

как типовая удаленная атака, и были предложены механизмы реализации удаленных

атак (УА) всех типов. Понятие типовой УА позволило классифицировать угрозы

безопасности распределенным ВС вообще, поскольку типовые УА инвариантны по

отношению к конкретному типу РВС. Инвариантность типовых УА основана на том,

что они направлены на основополагающие принципы построения, заложенные в

инфраструктуру любой распределенной системы.

Предложенные в этой работе описание, характеристика и классификация основных

типов УА позволяют говорить о практической методике исследования безопасности

РВС. Основой этой методики является последовательное осуществление УА всех

типов; при этом основным средством анализа безопасности сетевого

взаимодействия объектов распределенной системы будет являться сетевой анализ

(анализ сетевого трафика).

Итак, в данной главе будут подробно рассмотрены основные причины, из-за

которых возможны удаленные атаки. Наша цель состоит в том, чтобы

сформулировать те принципы и требования, которые ликвидировали бы причины

успеха УА и, руководствуясь которыми, было бы возможно построение

распределенной ВС с защищенным сетевым взаимодействием ее удаленных

компонентов.

Основные вопросы, на которые попытается дать ответы данная глава, это:

"почему возможны удаленные атаки" и "в чем причины их успеха"? Анализ

механизмов реализации типовых УА позволяет сформулировать причины, по которым

данные удаленные атаки оказались возможными. Особо отметим, что

рассматриваемые ниже причины основываются на базовых принципах построения

сетевого взаимодействия объектов распределенной ВС.

В этой главе мы разберем только причины успеха УА на инфраструктуру и базовые

протоколы сети, а не УА на телекоммуникационные службы. Для устранения причин

атак первого типа зачастую необходимо либо отказаться от определенных служб

(DNS, например), либо изменить конфигурацию системы (наличие

широковещательной среды приводит к возможности прослушивания канала,

осуществляемого программным образом), либо изменить систему в целом. Все дело

в том, что причины успеха удаленных атак данного типа кроются в

инфраструктуре распределенной ВС, поэтому создание таксономии причин их

успеха представляется весьма важной задачей, решение которой позволит

выработать принципы построения защищенного взаимодействия в РВС.

Итак, рассмотрим возможные причины успеха УА на инфраструктуру и базовые

протоколы распределенных ВС.

1. Отсутствие выделенного канала связи между объектами РВС

2. Недостаточная идентификация и аутентификация объектов и субъектов РВС

3. Взаимодействие объектов без установления виртуального канала

4. Использование нестойких алгоритмов идентификации объектов при

создании виртуального канала

5. Отсутствие контроля за виртуальными каналами связи между объектами РВС

6. Отсутствие в РВС возможности контроля за маршрутом сообщений

7. Отсутствие в РВС полной информации о ее объектах

8. Отсутствие в РВС криптозащиты сообщений

1. Отсутствие выделенного канала связи между объектами РВС

В предыдущих главах была рассмотрена типовая УА "Анализ сетевого трафика".

Кратко напомним, что данная атака заключается в прослушивании канала передачи

сообщений в сети. Результат этой атаки во-первых, выяснение логики работы

распределенной ВС и, во-вторых, перехват потока информации, которой

обмениваются объекты системы. Такая атака программно возможна только в случае,

если атакующий находится в сети с физически широковещательной средой передачи

данных как, например, всем известная и получившая широкое распространение среда

Ethernet[14] (в отличие от Token

Ring[15], которая не является

широковещательной, но и не имеет достаточного распространения). Очевидно, что

данная УА была бы программно невозможна, если бы у каждого объекта системы

существовал для связи с любым другим объектом выделенный канал (вариант

физического прослушивания выделенного канала не рассматривается, так как без

специфических аппаратных средств подключение к выделенному каналу невозможно).

Следовательно, причина успеха данной типовой УА - наличие широковещательной

среды передачи данных или отсутствие выделенного канала связи между объектами

РВС.

2. Недостаточная идентификация и аутентификация объектов и субъектов РВС

Как уже подчеркивалось в предыдущих главах, проблема идентификации и

аутентификации субъектов и объектов РВС имеет чрезвычайно важное значение. От

успеха ее решения зависит безопасность распределенной ВС в целом. Примеры

успешно осуществленных удаленных атак, рассмотренные в предыдущих главах,

доказывают, что отсутствие у разработчиков определенной заранее выработанной

концепции и принципов идентификации объектов РВС в целом оставляют атакующему

потенциальные возможности для компрометации объектов системы. Стандартными

способами компрометации субъектов и объектов РВС являются:

§ выдача себя за определенный объект или субъект с присвоением его

прав и полномочий для доступа в систему (например, типовая УА "Подмена

доверенного субъекта или объекта РВС");

§ внедрение в систему ложного объекта, выдающего себя за доверенный

объект системы (например, типовая УА "Ложный объект РВС").

3. Взаимодействие объектов без установления виртуального канала

Одним из важнейших вопросов, на который необходимо ответить, говоря об

идентификации/аутентификации объектов/субъектов РВС, является вопрос о видах

взаимодействия между субъектами и объектами в распределенной ВС. Как

отмечалось ранее, взаимодействие между субъектами и объектами РВС бывает двух

видов:

§ с использованием виртуального канала,

§ без использования виртуального канала.

Практика показывает, что 99% взаимодействия между объектами в сети Internet

проходит с установлением ВК (при любом FTP-, TELNET-, HTTP- и т. п.

подключении используется протокол TCP, а, следовательно, создается ВК). Это

происходит из-за того, что взаимодействие по виртуальному каналу является

единственным динамическим способом защиты сетевого соединения объектов РВС.

Дело в том, что в процессе создания ВК объекты РВС обмениваются динамически

вырабатываемой ключевой информацией, позволяющей уникально идентифицировать

канал. В противном случае для идентификации объектов распределенной системы

пришлось бы использовать массив статической идентификационной информации,

уникальной для каждого объекта в системе. А это означает, что мы получаем

стандартную проблему статического распределения ключей (матрица NхN), которая

решается только на ограниченном подмножестве объектов. Очевидно, что задача

статического распределения ключей на сегодняшний день в принципе не может

быть решена в сети Internet, да этого и не требуется.

Итак, мы показали, что идентификация объектов РВС, при отсутствии статической

ключевой информации, возможна только при взаимодействии объектов с

использованием виртуального канала. Это, в свою очередь, означает, что

взаимодействие объектов без установления ВК является одной из возможных

причин успеха удаленных атак на РВС.

Но ошибочно считать распределенную вычислительную систему безопасной, даже

если все взаимодействие объектов происходит с созданием ВК. Об этом речь

пойдет в следующем пункте.

4. Использование нестойких алгоритмов идентификации объектов при создании

виртуального канала

Ошибочно считать взаимодействие объектов по виртуальному каналу в

распределенной ВС панацеей от всех проблем, связанных с идентификацией

объектов РВС. ВК является необходимым, но не достаточным условием безо-

пасного взаимодействия. Чрезвычайно важным в данном случае становится выбор

алгоритма идентификации при создании ВК. Основное требование, которое следует

предъявлять к данным алгоритмам, состоит в следующем: перехват ключевой

информации, которой обмениваются объекты РВС при создании ВК не должен

позволить атакующему получить итоговые идентификаторы канала и объектов. Это

требование по сути очевидно. Оно должно предъявляться к алгоритмам

идентификации исходя из принципиальной возможности прослушивания атакующим

канала передачи. Однако в большинстве существующих сетевых ОС в базовых

алгоритмах идентификации, используемых при создании ВК, этим требованием

разработчики практически пренебрегают. Так, например, в ОС Novell NetWare

3.12- 4.1 идентификатор канала - это число в диапазоне 0-FFh, идентификатор

объекта (рабочей станции или файл-сервера) - также число от 0 до FFh; в

протоколе TCP идентификаторами канала и объектов являются два 32-битных

числа, формируемых в процессе создания TCP-соединения.

Из всего сказанного ясно, что создание виртуального канала с использованием

нестойкого алгоритма идентификации не позволяет надежно обезопасить РВС от

подмены объектов взаимодействия и выступает одной из причин успеха удаленных

атак на распределенные вычислительные системы.

5. Отсутствие контроля за виртуальными каналами связи между объектами РВС

Как было показано ранее, объекты распределенной ВС, взаимодействующие по

виртуальным каналам, могут подвергаться типовой УА "Отказ в обслуживании" .

Особенность этой атаки состоит в том, что, действуя абсолютно легальными

средствами системы, можно удаленно добиться нарушения ее работоспособности.

Напомним, что, данная УА реализуется передачей множественных запросов на

создание соединения (виртуального канала), в результате чего либо

переполняется число возможных соединений, либо система, занятая обработкой

ответов на запросы, вообще перестает функционировать. В чем причина успеха

данной УА? В предыдущем пункте было показано, что взаимодействие объектов РВС

по виртуальным каналам позволяет единственным способом обеспечить защиту

соединения в глобальной сети. Однако в использовании ВК есть как несомненные

плюсы, так и очевидные минусы. К минусам относится необходимость контроля над

соединением. При этом задача контроля распадается на две подзадачи:

§ контроль за созданием соединения;

§ контроль за использованием соединения.

Если вторая задача решается довольно просто (обычно соединение разрывается по

тайм-ауту, определенному системой - так сделано во всех известных сетевых

ОС), то решение задачи контроля за созданием соединения представляется

нетривиальным. Именно отсутствие приемлемого решения этой задачи является

основной причиной успеха типовой УА "Отказ в обслуживании" . Сложность

контроля над созданием ВК состоит в том, что в системе, в которой отсутствует

статическая ключевая информация о всех ее объектах, невозможно отделить

ложные запросы на создание соединения от настоящих. Очевидно также, что если

один субъект сетевого взаимодействия будет иметь возможность анонимно

занимать неограниченное число каналов связи с удаленным объектом, то подобная

система может быть полностью парализована данным субъектом (пример -

существующая сеть Internet в стандарте IPv4)! Поэтому, если любой объект в

распределенной системе может анонимно послать сообщение от имени любого

другого объекта (например, в Internet маршрутизаторы не проверяют IP-адрес

источника отправления), то в подобной распределенной ВС в принципе невозможен

контроль за созданием виртуальных соединений. Поэтому основная причина, по

которой возможна типовая УА "Отказ в обслуживании" и ей подобные - это

отсутствие в РВС возможности контроля за маршрутом сообщений.

6. Отсутствие в РВС возможности контроля за маршрутом сообщений

В распределенных ВС в качестве начальной идентифицирующей объект информации

обычно выступает его адрес. Под адресом в РВС понимается определенная

системой уникальная информация, которой он наделяется при внесении в систему.

Теперь все сообщения от других объектов РВС, адресованные на этот адрес,

поступят на данный объект. Путь, или, как принято говорить, маршрут сообщения

определяется топологией РВС и проходит через совокупность узлов-

маршрутизаторов. Следовательно, в каждом приходящем на объект РВС пакете

может быть полностью отмечен его маршрут - список адресов маршрутизаторов,

пройденных на пути к адресату. Этот отмеченный в пакете маршрут станет

информацией, аутентифицирующей (подтверждающей) с точностью до подсети,

подлинность адреса субъекта, отославшего сообщение. Другой вариант

аутентификации адреса отправителя - фильтрация маршрутизатором пакетов с

неверным адресом отправителя.

Если в РВС не предусмотреть подобных возможностей контроля за маршрутом

сообщения, то адрес отправителя сообщения оказывается ничем не подтвержден.

Таким образом, в системе будет существовать возможность отправки сообщения от

имени любого объекта системы, а именно путем указания в заголовке сообщения

чужого адреса отправителя. Также в подобной РВС будет невозможно определить,

откуда на самом деле пришло сообщение, а, следовательно, вычислить координаты

атакующего (в сети Internet невозможно доступным способом вычислить

инициатора однонаправленной удаленной атаки).

Таким образом, мы убеждаемся, что отсутствие в распределенной ВС возможности

контроля за маршрутом сообщений порождает, во-первых, невозможность контроля

за созданием соединений, и, во-вторых, возможность анонимной отправки

сообщения, следовательно является причиной успеха удаленных атак на РВС.

7. Отсутствие в РВС полной информации о ее объектах

В распределенной системе с разветвленной структурой, состоящей из большого

числа объектов, может возникнуть ситуация, когда для доступа к определенному

объекту системы у субъекта взаимодействия может не оказаться необходимой

информации об интересующем объекте. Обычно такой недостающей информацией об

объекте является его адрес. Такая ситуация характерна и вполне объяснима для

сетей с разветвленной структурой.

Объясним это на простом примере. Предположим, что пользователь сети Internet

решил подключиться, например, к WWW-серверу фирмы Novell. Он знает ее

название, но не имеет информации об IP-адресе или имени ее сервера. В этом

случае пользователь может послать широковещательный запрос всем хостам в сети

с надеждой, что запрос дойдет до интересующего его сервера, и тот в ответ

пришлет столь нужный для пользователя адрес. Очевидно, что в глобальной сети

использование данной схемы по меньшей мере неразумно. Поэтому для подобных

целей пользователь может подключиться к ближайшему известному ему поисковому

серверу (Altavista, например) и послать запрос на поиск адреса интересующей

его фирмы в базе данных информационного сервера.

Рассмотренный выше пример наглядно описывает возможные алгоритмы удаленного

поиска (см. соотв. пункт), которые используют объекты РВС. В первом случае,

когда поиск осуществляется внутри сегмента сети, субъект системы посылает

широковещательный запрос, который получают все объекты РВС, и тот из них, для

кого предназначался запрос, передает в ответ необходимую для адресации

информацию. Во втором случае, когда необходимо осуществить глобальный поиск,

субъект распределенной системы посылает запрос на ближайший информационно-

поисковый сервер, который, просканировав свою базу данных в поисках адреса

запрашиваемого ресурса, либо отошлет в ответ на запрос найденный адрес, либо

обратится к следующему в системе поисково-информационному серверу. Таким

образом, если в распределенной ВС существуют объекты, информация о которых не

определена, то для обеспечения ее нормального функционирования необходимо

использование описанных выше алгоритмов удаленного поиска.

Примером РВС с заложенной неопределенностью является сеть Internet, в

которой, во-первых, у хостов, находящихся в одном сегменте, может не быть

информации об аппаратных адресах друг друга, и, во-вторых, применяются

непригодные для непосредственной адресации мнемонические имена хостов,

используемые для удобства пользователей при обращении к удаленным системам.

На наш взгляд, очевиден тот факт, что в системе с заложенной в нее

неопределенностью существуют потенциальные возможности внесения в систему

ложного объекта и выдачи одного объекта системы за другой. Этот факт

объясняется тем, что, являясь следствием неопределенности системы, алгоритмы

удаленного поиска несут в себе потенциальную угрозу, состоящую в том, что на

посланный запрос может прийти ложный ответ, в котором вместо информации о

запрашиваемом объекте будет информация о ложном объекте. Вследствие этого

распределенная ВС с заложенной неопределенностью является потенциально

опасной системой и может подвергаться удаленным атакам.

8. Отсутствие в РВС криптозащиты сообщений

В распределенных ВС связь между объектами системы осуществляется по каналам

связи. Поэтому всегда существует принципиальная возможность для атакующего

прослушать канал и получить несанкционированный доступ к информации, которой

обмениваются по сети ее абоненты. В том случае, если проходящая по каналу

информация не зашифрована и атакующий каким-либо образом получает доступ к

каналу, то УА "Анализ сетевого трафика" является наиболее эффективным

способом получения информации. Очевидна и причина, делающая эту атаку столь

эффективной. Эта причина - передача по сети незашифрованной информации.

Использование криптостойких алгоритмов шифрования пакетов обмена между

объектами РВС на канальном, прикладном уровнях делает анализ сетевого трафика

практически бессмысленным. В случае канального шифрования, которое обычно

выполняется аппаратно, по сети передаются полностью зашифрованные пакеты. В

том случае, если в сети используются алгоритмы шифрования пакетов на сетевом

- прикладном уровнях, то шифрация применяется только к полям данных пакетов

соответствующих уровней, то есть заголовки пакетов, содержащие служебную

информацию, не являются зашифрованными, поэтому атакующий имеет возможность,

перехватив пакет, подвергнуть анализу данную служебную информацию.

5. Принципы создания защищенных систем связи в распределенных вычислительных

системах

В предыдущей главе были рассмотрены основные причины нарушения информационной

безопасности распределенных вычислительных систем по каналам связи. Описанные

выше причины успеха удаленных атак на распределенные системы наглядно

продемонстрировали, что несоблюдение требований безопасности к защищенным

системам связи удаленных объектов РВС приводит к нарушению безопасности

системы в целом. Поэтому данная глава и будет посвящена выработке требований

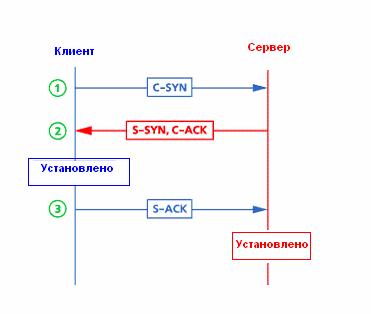

защищенного взаимодействия в распределенной ВС. Основной вопрос, на который